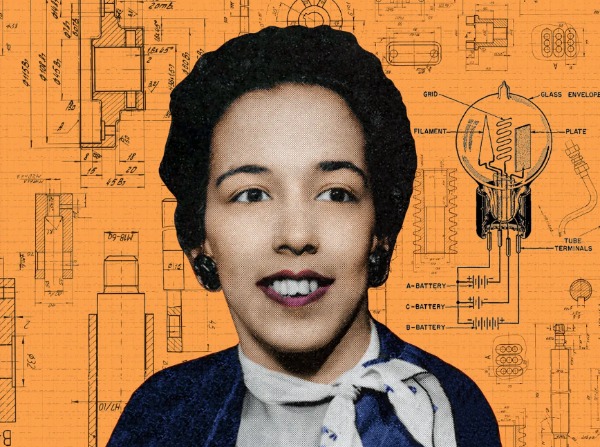

Durante más de un siglo, las mujeres y las minorías raciales han luchado por el acceso a la educación y a oportunidades laborales que antes estaban reservadas exclusivamente a los hombres blancos. La vida de Yvonne Young “YY” Clark es un testimonio del poder de la perseverancia en esa lucha. Como una mujer negra inteligente que rompió las barreras impuestas por la raza y el género, hizo historia en múltiples ocasiones durante su carrera académica e industrial.

Probablemente sea mejor conocida como la primera mujer en servir como miembro de la facultad en Facultad de Ingeniería de la Universidad Estatal de Tennessee , en Nashville. Sin embargo, su espíritu pionero trascendió las aulas, ya que continuamente abría nuevos caminos para las mujeres y los profesionales negros en ingeniería. Logró mucho antes de fallecer el 27 de enero de 2019 en su hogar de Nashville a los 89 años.

Clark es el tema de la última biografía de la serie “Ingenieras Famosas de la Historia” de IEEE-USA. “No te rindas” era su mantra.

Una pasión temprana por la tecnología

Nacida el 13 de abril de 1929 en Houston, Clark se mudó con su familia a Louisville,Ky., de bebé. Creció en un hogar con un fuerte énfasis académico . Su padre , el Dr. Coleman M. Young Jr., era cirujano. Su madre, Hortense H. Young, era bibliotecaria y periodista. Su columna “Temas Tensos”, publicada por el periódico Louisville Defender , abordaba la segregación, la discriminación en la vivienda y los derechos civiles, inculcando en YY la conciencia de la justicia social.

La pasión de Clark por la tecnología se hizo evidente desde muy joven. De niña, reparó en secreto la tostadora defectuosa de su familia, sorprendiendo a sus padres. Fue un momento decisivo, que les indicó a su familia que estaba destinada a una carrera en ingeniería, no en educación como su hermana mayor, profesora de matemáticas de secundaria.

“La familia de YY no creó su pasión ni sus talentos. Esos fueron suyos”, dijo Carol Sutton Lewis, copresentadora y productora de la tercera temporada del podcast “Mujeres Perdidas de la Ciencia”, en el que se presentó a Clark. “Lo que su familia hizo, y lo que seguirá haciendo, fue hacer viables sus intereses en un mundo injusto”.

El interés de Clark por estudiar ingeniería surgió de su pasión por la aeronáutica. Comentó que todos los pilotos con los que habló habían estudiado ingeniería, así que estaba decidida a hacerlo. Se unió a la Patrulla Aérea Civil y tomó clases de simulación de vuelo. Luego aprendió a pilotar un avión con la ayuda de un amigo de la familia.

A pesar de su excelencia académica, las barreras raciales se interpusieron en su camino. Se graduó a los 16 años de la Escuela Secundaria Central de Louisville. En 1945. Sus padres, preocupados porque era demasiado joven para asistir a la universidad, la enviaron a Boston para dos años más a la Girls’ Latin School y al Roxbury Memorial High School .

Luego solicitó ingreso a la Universidad de Louisville , donde inicialmente fue aceptada y le ofrecieron una beca completa . Sin embargo, cuando las autoridades universitarias se dieron cuenta de que era negra, rescindieron la beca y la admisión, según contó Clark en el podcast “Lost Women of Science”, que incluía fragmentos de una entrevista con su hija en 2007. Como explicó Clark en la entrevista, el estado de Kentucky ofreció pagarle la matrícula para asistir a la Universidad Howard , una universidad históricamente negra en Washington, D. C., en lugar de integrarse en su universidad pública.

Rompiendo barreras en la educación superior

Aunque Howard brindó una oportunidad, no estuvo exenta de discriminación. Clark enfrentó barreras de género, según la biografía del IEEE-USA . Era la única mujer entre 300 ingenieros mecánicos, estudiantes, muchos de los cuales eran veteranos de la Segunda Guerra Mundial .

La familia de YY no creó su pasión ni sus talentos. Esos fueron suyos. Lo que su familia hizo, y lo que seguirá haciendo, fue hacer viables sus intereses en un mundo injusto.—Carol Sutton Lewis

A pesar de los desafíos, perseveró y en 1951 se convirtió en la primera mujer en obtener una licenciatura en ingeniería mecánica en la universidad. Sin embargo, la institución minimizó su logro histórico. De hecho, no se le permitió marchar con sus compañeros en la graduación. En cambio, recibió su diploma durante una ceremonia privada en la oficina del rector.

Una carrera definida por los primeros pasos

Decidida a forjar una carrera en ingeniería, Clark se enfrentó repetidamente a la discriminación racial y de género. En una entrevista de StoryCorps de la Sociedad de Mujeres Ingenieras (SWE) en 2007 , recordó que cuando solicitó un puesto de ingeniera en la Marina de los EE. UU ., el entrevistador le dijo sin rodeos: “No creo que pueda contratarte”. Cuando le preguntó por qué no, él respondió: “Eres mujer, y todos los ingenieros salen en un crucero de prueba”, el viaje durante el cual se prueba el rendimiento de un barco antes de que entre en servicio o después de que se someta a cambios importantes, como una revisión. Ella dijo que el entrevistador le dijo: “El presagio es: ‘No hay mujeres en el crucero de prueba’”.

Clark finalmente consiguió un trabajo en los laboratorios de calibres Frankford Arsenal del Ejército de los EE. UU . en Filadelfia, convirtiéndose en la primera mujer negra contratada allí. Diseñó calibres y finalizó los planos de producto para la munición para armas pequeñas y los instrumentos de medición de distancia que se fabricaban allí. Sin embargo, surgieron tensiones cuando algunos de sus colegas se quejaron de que ganara más dinero por las horas extras, según la biografía de IEEE-USA. Para aliviar la tensión laboral , el Ejército redujo sus horas, lo que la impulsó a buscar otras oportunidades.

Su futuro marido, Bill Clark, vio las dificultades que tenía para conseguir entrevistas y le sugirió que utilizara el nombre de género neutro YY en su currículum.

La táctica funcionó. Se convirtió en la primera mujer negra contratada por RCA en 1955. Trabajó para la división de válvulas electrónicas de la compañía en Camden, Nueva Jersey.

Aunque se destacó en el diseño de equipos de fábrica, se enfrentó a más hostilidad en el lugar de trabajo.

“Lamentablemente”, dice la biografía del IEEE-USA, “sintió animosidad por parte de sus colegas y resentimiento por su éxito”.

Cuando Bill, quien había aceptado un puesto como profesor de bioquímica en la Facultad de Medicina Meharry de Nashville, le propuso matrimonio, ella aceptó con entusiasmo. Se casaron en diciembre de 1955 y ella se mudó a Nashville.

En 1956 , Clark solicitó un puesto de tiempo completo en Ford Motor Co. Planta de vidrio de Nashville, donde realizó prácticas durante los veranos mientras estudiaba en Howard. A pesar de sus cualificaciones, le negaron el trabajo debido a su raza y género, según declaró.

Decidió dedicarse a la academia y, en 1956, se convirtió en la primera mujer en enseñar ingeniería mecánica en la Universidad Estatal de Tennessee. En 1965, se convirtió en la primera mujer en presidir…TSUDepartamento de ingeniería mecánica.

Mientras enseñaba en TSU, continuó su educación y obtuvo una maestría en gestión de ingeniería de la Universidad Vanderbilt de Nashville. En 1972, otro paso en su compromiso de toda la vida con el crecimiento profesional.

Después de 55 años en la universidad, donde también fue asesora de estudiantes de primer año durante gran parte de ese tiempo, Clark se jubiló en 2011 y fue nombrada profesora emérita.

Un legado de liderazgo y defensa

La influencia de Clark se extendió mucho más allá de la TSU. Participó activamente en la Sociedad de Mujeres Ingenieras tras convertirse en su primera socia negra en 1951.

Sin embargo, el racismo la siguió incluso dentro de los círculos profesionales.

En la conferencia SWE de 1957 en Houston, el hotel del evento inicialmente le negó la entrada debido a políticas de segregación, según un perfil de Clark de 2022. Presionado por la dirección de la sociedad, el hotel cedió; Clark podía asistir a las sesiones, pero debía estar acompañada por una mujer blanca en todo momento y no se le permitía alojarse en el hotel a pesar de haber pagado una habitación. Recibió un reembolso y, en su lugar, se alojó con familiares.

Como resultado de ese incidente, la SWE prometió no volver a celebrar nunca más una conferencia en una ciudad segregada.

A lo largo de las décadas, Clark se mantuvo como una defensora de las mujeres en las áreas de ciencia, tecnología, ingeniería y matemáticas (STEM). En una entrevista con SWE, aconsejó a las futuras generaciones: «Prepárense. Hagan su trabajo. No tengan miedo de hacer preguntas y aprovechen el encuentro con otras mujeres. Infórmense sobre lo que les guste y dedíquense a ello».

El entorno es lo que tú creas. A veces es hostil, pero no te preocupes. Sé consciente de ello para que no te tomen por sorpresa.

Sus contribuciones le valieron numerosos reconocimientos, entre ellos el Premio al Educador Distinguido de Ingeniería SWE de 1998 y el Premio al Servicio Distinguido de la Sociedad de Ingenieros Profesionales de Tennessee de 2001.

Una impresión duradera

El legado de Clark no se limitó a la ingeniería; estuvo profundamente involucrada en el servicio comunitario de Nashville. Formó parte de la junta directiva del Centro de Enriquecimiento Familiar de la Avenida 18 y participó en la Cámara de Comercio del Área de Nashville. Participó activamente en la sección del área de Hendersonville de The Links, una organización de servicio voluntario para mujeres negras, y en la sección de exalumnas de Nashville de la hermandad Delta Sigma Theta. También fue mentora de miembros de los Boy Scouts , muchos de los cuales se dedicaron a la ingeniería.

Clark dedicó su vida a derribar barreras que intentaban frenarla. No solo rompió el techo de cristal, sino que también diseñó una forma de superarlo para quienes la sucedieron.

Fuente

IEEE Spectrum (2025, 15 de abril). Conozca a la “Primera Dama de la Ingeniería”. Recuperado el 06 de mayo de 2025, de: https://spectrum.ieee.org/yvonne-clark-pioneering-engineer