“Somos una granja y siempre lo seremos”, esas son las palabras de Brandon Alexander, cofundador de la granja Iron Ox (more…)

Author: admin

-

El ejemplo finlandés: así es el laboratorio de la inteligencia artificial

A la habitual imagen de frío, nieve y auroras boreales, Finlandia pretende añadir otra más tecnológica. Con poco más de 5,5 millones de habitantes, el país nórdico tiene la ambición de convertirse en una especie de laboratorio mundial de inteligencia artificial. En las tierras de Papá Noel, el regalo estrella de estos últimos años es el de la transformación de una economía entera hacia el machine learning. Gobierno, universidades, empresas y startups colaboran estrechamente para que el sueño finés cobre forma lo antes posible. Pero que nadie piense que los robots vendrán de repente con denominación de origen de Laponia. El nuevo modelo que están desarrollando tiene más que ver con algoritmos, programación y automatización. (more…)

-

Crean material que recolecta CO2 para autorepararse

Un grupo de ingenieros químicos del Instituto Tecnológico de Massachusetts (MIT, por sus siglas en inglés) ha diseñado un material basado en un nuevo polímero capaz de autorepararse y fortalecerse a partir de dióxido de carbono (CO2) presente en el aire. Los expertos consideran que este polímero podría ser utilizado en el futuro como un material para el sector de la construcción, específicamente para crear estructuras, realizar recubrimientos, ejecutar reparaciones, etc. (more…)

-

Se filtran más detalles de los próximos iPad Pro

Aún no sabemos nada sobre un posible evento de octubre en el que Apple presente más novedades después de la llegada de los iPhone XS, pero todas las señales apuntan a que vamos a tener un otoño entretenido. Han llegado nuevos rumores acerca de los próximos iPad Pro, y están llenos de detalles muy concretos. (more…)

-

Las gasolineras desaparecen en Japón a un ritmo de 1.000 al año

Hoy en día no es difícil encontrar una gasolinera, pero eso puede cambiar tal y como está pasando en Japón. Allí están perdiendo 1.000 gasolineras al año. (more…)

-

iPhone XS: más rápido e inteligente

El pasado viernes 21 de septiembre se puso a la venta en España el nuevo iPhoneen dos versiones: XS y XS Max. Mientras que en generaciones anteriores las diferencias entre la versión normal y la Plus eran importantes, en esta ocasión son mínimas: el tamaño de la pantalla (5,8 frente a 6,5 pulgadas) y una autonomía algo mayor en el segundo caso. ¿Cuál elegir? ¿Merece la pena actualizarse? Durante la última semana el iPhone XS se ha convertido en nuestro compañero inseparable para ayudarnos a responder a estas preguntas. (more…)

-

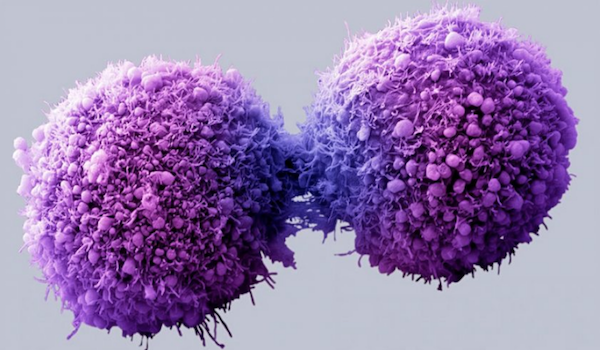

Nueva cura potencial del cáncer de páncreas mediante “células asesinas”, incluso con metástasis

Un nuevo enfoque para tratar el cáncer de páncreas usando “células asesinas educadas” se ha mostrado prometedor, según una investigación inicial realizada por la Universidad Queen Mary de Londres (Reino Unido). Se trataría, además, de una inmunoterapia personalizada, “extremadamente segura” y sin apenas efectos secundarios. (more…)

-

Un estudiante crea un antena que se instala en el cerebro para tratar la depresión

Un estudiante está tratando de desarrollar una antena cien veces más pequeña que la que incorporan los ‘smartphones’ que podría usarse en un chip que, implantado en el cerebro, podría ayudar a paliar trastornos mentales como la depresión o las migrañas. (more…)

-

Las motos compartidas no quieren vivir en un vacío legal

Timo Buetefisch (Hannover, 1974) tiene más de 15.000 motos de alquiler repartidas entre las cinco ciudades en las que opera su empresa —Lisboa, Roma, Milán, Barcelona y Madrid—, pero reserva un Cabify para ir al aeropuerto. El CEO de Cooltra está convencido de que ni Uber ni las empresas que apuestan por el coche compartido representan ningún tipo de competencia para él. No en vano acaba de lanzar una promoción conjunta con Emov. “Todos vamos por el mismo camino: diseñamos modelos para que haya menos vehículos en propiedad”, defiende. “Sus servicios son complementarios con los nuestros”. (more…)

-

Thermoslate, el único captador solar térmico de pizarra natural para calefacción y agua caliente

Aunque ya estamos habituados, hay un mundo más allá de los típicos paneles solares a los que todos estamos acostumbrados, tanto si son para generar electricidad tipo fotovoltaicos, como si son para calentar agua tipo térmicos. Hoy hablamos de los paneles térmicos de pizarra natural Thermoslate, el único captador solar térmico de pizarra con el que puedes tener calefacción o agua caliente gratis, energía natural para tu hogar. (more…)