Check Point predice un 2019 más peligroso, en el que los ciberdelincuentes van a seguir utilizando malware inteligente. Es evidente que durante 2018 las empresas se han tenido que enfrentar al aumento del volumen de asaltos contra sus redes. El porcentaje de ataques avanzados sigue creciendo, lo que ha hecho que la seguridad avanzada sea una necesidad vital para mantener a las corporaciones protegidas contra los cibercriminales. (more…)

Category: Cibersegurídad

-

Estados Unidos finalmente tiene una agencia de defensa dedicada a la ciberseguridad

Apagar Las Luces

En julio, los funcionarios del Departamento de Seguridad Nacional (DHS) confirmaron un rumor muy aterrador : los piratas informáticos que trabajaban para el gobierno ruso habían pirateado la red eléctrica de EE. UU., Obteniendo un nivel de acceso en el que podrían haber cortado el suministro eléctrico a los ciudadanos estadounidenses. (more…)

-

¿Dejarías que un robot se ocupase de la ciberseguridad de tu empresa?

Los algoritmos ya son un poderoso aliado en la lucha contra el cibercrimen. Las grandes firmas de desarrollo de software de ciberseguridad están apostando en masa por el machine learning como herramienta de cribado de alertas: automatizar el diagnóstico temprano de los miles de incidentes que se registran cada hora puede ayudar a agilizar procesos y liberar de trabajo a los analistas seniors. (more…)

-

Así fue la “mejor operación encubierta de la historia”: cómo Rusia ganó a EE UU en las redes

Dos nuevas revelaciones ayudan a entender cómo se desarrolló la guerra informativa virtual en las elecciones de EE UU

A mediados de junio de 2016, el Partido Demócrata de EE UU confirmó que había sido hackeado por piratas rusos. Los dirigentes demócratas dieron la exclusiva a The Washington Post. En la competencia, The New York Times, el periodista David Sanger se apresuró a contarlo. Pero tenía un problema: a sus jefes no les interesaba mucho el hackeo. “Fue difícil lograr interés por parte de unos editores que dirigían la cobertura de la campaña presidencial más extraña de los tiempos modernos”, cuenta Sanger en su libro El arma perfecta. “Unos cuantos rusos trasteando en el Partido Demócrata no parecía la repetición del Watergate. La historia quedó sepultada en las páginas interiores”, añade.

Los editores de Sanger tenían algo de razón. Los países hackean información de partidos. ¿Por qué ahora iba a ser distinto? Antes de los editores de The New York Times, los empleados del Partido Demócrata e incluso el FBI habían dado poca importancia a las sospechas de pirateo.

Ese, de hecho, es el mérito de una operación encubierta: pasar desapercibida. Dos años después, el mismo The New York Times llama a esa operación “un referente que será examinado durante las próximas décadas”. Según el exdirector de la CIA Michael Hayden, incluso se quedan cortos: “Fue la operación encubierta más exitosa de la historia”.

Según sabemos ahora, la intervención tuvo tres patas: una de ciberseguridad, con el hackeo de correos electrónicos y documentos del Partido Demócrata y su lenta filtración entre julio y octubre de 2016; otra de desinformación, con una compleja y calculada operación en redes sociales. Y la tercera, personal: contactos con miembros de la campaña de Donald Trump que pueden acarrear las peores consecuencias para el futuro del presidente si se demostrara connivencia.

Sus detalles se conocen cada vez mejor. En los últimos días, dos revelaciones han ayudado a entender cómo fue la operación en redes sociales: la primera, Twitter ha publicado una base de datos con nueve millones de tuits emitidos por las 3.814 cuentas vinculadas a la Agencia de Investigación en Internet (IRA en sus siglas en inglés), propiedad de Evgeny Prigozhin, amigo de Vladimir Putin. La segunda, el Departamento de Justicia de EE UU ha acusado a una contable rusade dirigir las finanzas de la operación, bautizada como Proyecto Lakhta. En el informe había información nueva.

Así funcionó la campaña de interferencia informativa:

1. Un inicio anodino. Las redes sociales vivieron su época de gloria en la primavera árabe en 2011. Sirvieron para poner en contacto a ciudadanos para que reclamaran derechos y denunciaran abusos. Parecía que asomaba un nuevo mundo, pero algunos ya sospechaban que toda esa libertad podía servir también para confundir, controlar y censurar. Rusia ha sido el primero en montar una estrategia conjunta.

Durante la primavera árabe, en 2011, algunos ya sospechaban que toda esa libertad podía servir para confundir, controlar y censurar

La operación de trols rusa empezó en su propio idioma. El Gobierno de Vladímir Putin defendía en las redes su invasión de Crimea y combatía las protestas contra la corrupción en el país. En 2015, esas cuentas empezaron a tuitear en inglés. Para lograr seguidores hablaban sobre todo de temas anodinos, según una investigación del think tank New Knowledge: los hashtags que usaban en Twitter eran #news, #sports, #politics, #local, #business, #chicago, #breaking (noticias, deportes, política, local, negocios, Chicago, última hora).

La tarea de conseguir seguidores fue fructífera en algunos casos. Una de las cuentas rusas con más seguidores fue @TEN_GOP, “el Twitter no oficial de los republicanos de Tennessee”. Tenía 129.000 seguidores cuando fue suspendida, en julio de 2017.

2. Objetivo: desconfianza. “Desde mayo de 2014, el objetivo establecido por el Proyecto Lakhta fue diseminar desconfianza hacia los candidatos a cargos públicos y el sistema político en general”, dice el informe del Departamento de Justicia.

Los trols rusos centraban sus esfuerzos en publicar noticias polarizadas: inmigración, control de armas, bandera confederal, relaciones raciales, LGBT, marcha de las mujeres. Escribían a menudo en Twitter o Facebook opiniones opuestas en un conflicto: “Las cuentas rusas en los grupos de izquierda y derecha convergían para posicionar a los medios tradicionales como instituciones que manufacturan una falsa realidad para las masas”, escribe el investigador Ahmer Arif, de la Universidad de Washington en un artículo científico.

Después de las elecciones de 2016, su foco se movió hacia fomentar todavía más la división: “Los objetivos evolucionaron y empezaron a buscar las comunidades más activas e indignadas”, escribe Ben Nimmo, del think tank Atlantic Council. Unos ciudadanos enfadados y peleados, aislados en sus propias burbujas, provocan mayor tensión interna y menos preocupación por el exterior. Rusia sale ganando porque menos gente está pendiente de sus acciones y se eleva su caché internacional.

Rusia sale ganando porque menos gente está pendiente de sus acciones y se eleva su caché internacional

3. Hillary Clinton, no. Si el objetivo era crear desconfianza en el establishment, Trump era el candidato perfecto. Pero ni siquiera Putin creía que fuera a ganar. La intención con el hackeo y la campaña era debilitar el sistema aunque Clinton fuera presidenta. Nadie, excepto los rusos, había sido capaz de imaginar un proyecto tan elaborado.

Fuera real o no, los mismos rusos habían creado una tapadera de ciberseguridad para tener entretenido al Gobierno de Barack Obama. El temor central de su Administración en las semanas previas a las elecciones de 2016 era que los rusos estuvieran dentro del software de las urnas electrónicas que usan en Estados Unidos –y pudieran alterar el número de votos– o que el día de las elecciones cortaran la electricidad durante unas horas. La campaña de división operaba por debajo de esa preocupación.

4. Memes, actos, viralidad. La sofisticación de las cuentas rusas no se limitaba a conocer bien la actualidad norteamericana para saber en qué centrarse. El IRA tenía su departamento gráfico que creaba memes, gifs, vídeos que son más virales. La operación no se limitó a Twitter y Facebook. En Instagram hubo 120 cuentas que alcanzaron a 20 millones de personas con 120.000 posts.

El presupuesto para anuncios de Facebook no era enorme. La intención era aprovechar el algoritmo de Facebook para que promoviera contenidos virales. Las páginas de Facebook lograron alcanzar una audiencia de 126 millones de norteamericanos.

La actividad salía también de la red. Las cuentas rusas procuraban coordinarse con activistas locales para crear actos o marchas reales que fomentaran más rabia y pudieran generar más conflicto.

5. El futuro: convertir a nativos. Reclutar es uno de los objetivos de toda operación de inteligencia. El Departamento de Justicia publica una conversación entre una cuenta rusa en Facebook y una ciudadana norteamericana. Los rusos querían que la norteamericana administrara una de sus páginas antiinmigración en Facebook, “Stop All Invaders”. El diálogo por chat es increíble, todo en un tono de colegas, lleno de errores tipográficos: “¿Te queda algo de tiempo libre? ¿Puedes ayudar a tu hermana?”, dice la rusa. La norteamericana le pide pensarlo y pregunta qué debería hacer: “No mucho, estar atenta, contestar a suscriptores y postear (te mandaría el contenido a ti directamente)”. La norteamericana acepta y dice: “No puedo defraudar a mi hermana”, y cierra así: “Confío en ti”.

Sigue habiendo cuentas rusas tuiteando sobre el nuevo juez del Supremo, Brett Kavanaugh, o el asesinato del periodista saudí Jamal Khashoggi, aunque su repercusión es menor.

La gran victoria de esta operación no es haber conseguido que Trump ganara. Eso es indemostrable. Tampoco es haber generado desconfianza entre americanos y con el sistema. Quizá habría ocurrido igual. El mérito indiscutible es esta sensación nebulosa donde quizá son los rusos, quizá son los chinos, quizá son los bancos, quizá es nuestro gobierno, quizá son los progresistas o los conservadores, pero nada es del todo fiable. Siempre sobrevuela la duda. Sobre todo, si algo no encaja con los prejuicios propios.

Fuente: El País -

Las matemáticas detrás de la detección de ‘malware’

Los algoritmos de aprendizaje automático se entrenan con grandes cantidades de datos (ya resueltos) para después predecir ciertas características de datos nuevos.

Los virus informáticos conocidos como software malicioso (o malware) son una seria amenaza para usuarios, empresas u organizaciones gubernamentales. Generalmente, se comportan de manera similar a una persona perversa: puede parecer maravillosa, pero en realidad ser muy dañina; quedarse en silencio y arremeter poco a poco; unirse con otras para atacar a una persona concreta; u obtener información confidencial de la víctima (secretos personales) y usarla para estafarla. Hoy en día, para detectarlos y minimizar los daños ocasionados, se emplean algoritmos matemáticos de aprendizaje automático.

Los antivirus tradicionales se basaban en identificar cada virus con una cadena de caracteres de longitud fija (HASH), obtenida al aplicar un algoritmo de encriptación. El programa almacenaba estas cadenas en una lista negra y cuando analizaba un fichero nuevo, obtenía su HASH correspondiente y buscaba coincidencias en la lista; si se encontraba alguna, saltaba una alarma. Pero en la actualidad, el malware es más avanzado y es capaz de mutar evitando ser detectado, por lo que no basta con este método, sino que se hace uso de herramientas de aprendizaje automático.

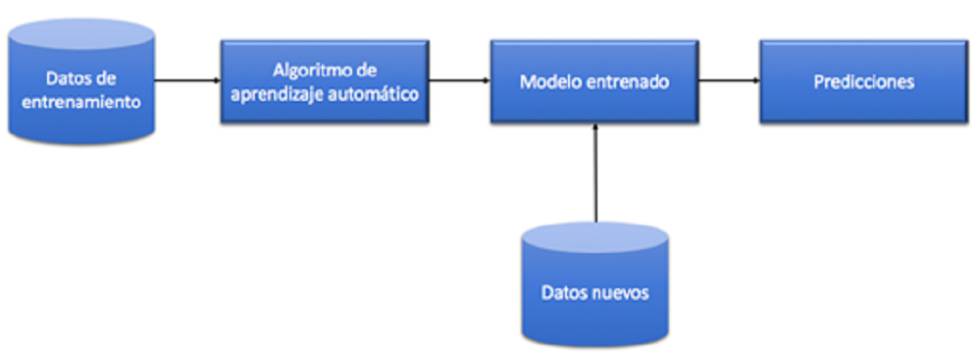

Los algoritmos matemáticos de aprendizaje automático se entrenan con grandes cantidades de datos (ya resueltos) para después predecir ciertas características de datos nuevos, como se muestra en la Figura 1. Por ejemplo, un algoritmo de reconocimiento facial emplea millones de fotos en las que se ha identificado una cara para establecer un cierto patrón, de manera que cuando se introduzca una foto cualquiera, este podrá predecir dónde se encuentra una posible cara.

Figura 1. Proceso de aprendizaje automático El proceso automático de detección de malware se basa en extraer ciertas características de un tipo de virus, como el número de registros, tamaño, instrucciones o entropía (el grado de desorden), y también de su comportamiento (las conexiones que realiza, accesos a ficheros, procesos que ejecuta…). Una vez obtenidas, se aplica un algoritmo matemático que aprende el comportamiento de estas características, y crea un modelo general para detectar los virus.

Entre los algoritmos más conocidos se encuentra el llamado clasificador Bayesiano ingenuo. Se basa en el teorema de Bayes, que expresa la probabilidad de que suceda un evento aleatorio (A), condicionado a que haya sucedido otro (B). En el caso de la detección de malware, el algoritmo crea un modelo a partir de archivos clasificados como malware e inofensivos. Para ello, se extraen las características de los archivos (B), y se calculan las probabilidades de que aparezcan cuando un fichero es malware (A) y cuando es inofensivo (A’). Para clasificar un fichero nuevo, se calcula la probabilidad de que este pueda ser malware (A) e inofensivo (A´), dependiendo de las características que muestre (B); si la primera probabilidad es mayor que la segunda, el fichero se considera malware.

Figura 2. Árbol de decisión aleatorio de personas que les gusta conducir También se utilizan los algoritmos basados en arboles de decisión, diagramas que representan condiciones lógicas que ocurren de manera sucesiva, llevando a una u otra solución dependiendo de las reglas aplicadas. Un ejemplo se puede ver en la Figura 2.

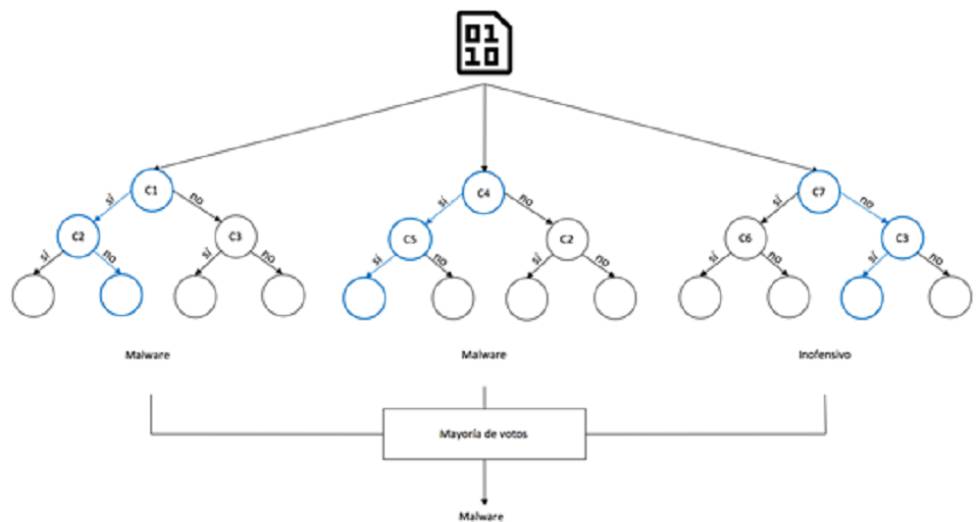

Un algoritmo popular en ciberseguridad es el de Bosques Aleatorios (Random Forest). Éste crea árboles de decisión seleccionando un subgrupo de características del malware de manera aleatoria. Cada árbol contiene unas características específicas; si estas son más frecuentes en ficheros maliciosos, se etiqueta como tal, y como inofensivo en caso contrario. Cuando se analiza un fichero nuevo, cada árbol expresa su preferencia (o voto), es decir, cómo lo clasificaría dependiendo de sus características. Por ejemplo, si el fichero nuevo presenta las características del árbol 1 y éste se encuentra etiquetado como inofensivo, el árbol 1 clasificará el fichero nuevo cómo inofensivo. Finalmente, se toma la decisión que ha obtenido mayoría de votos, cómo se puede apreciar en la Figura 3.

Figura 3. Algoritmo de bosques aleatorios En la actualidad aparece otro inconveniente: la presencia de uno o varios adversarios que pueden pasar desapercibidos y hacer que los algoritmos de detección fallen. Los adversarios pueden atacar de diferentes formas: “envenenando” los datos para introducir información errónea, por ejemplo, afirmar que un malware es inofensivo; realizando ataques de evasión, modificando el malware de manera intencionada para confundir al algoritmo; o ataques de inferencia, basados en producir malware que trata de encontrar los límites de detección del algoritmo.

Como contramedida, los modelos avanzados de Análisis de Riesgos Adversarios (ARA) buscan modelizar la incertidumbre de los atacantes haciendo uso de análisis de riesgos y teoría de juegos, teniendo en cuenta que los adversarios son racionales, aunque en ciertas ocasiones no tienen por qué actuar de forma racional. Hoy en día, grupos de investigación de todo el mundo, y proyectos como CYBECO, trabajan para mejorar estas herramientas y con ellas aumentar la seguridad de los sistemas informáticos.

Alberto Redondo Hernández es estudiante de doctorado en la Universidad Autónoma de Madrid y miembro del Instituto de Ciencias Matemáticas.

Café y Teoremas es una sección dedicada a las matemáticas y al entorno en el que se crean, coordinado por el Instituto de Ciencias Matemáticas (ICMAT), en la que los investigadores y miembros del centro describen los últimos avances de esta disciplina, comparten puntos de encuentro entre las matemáticas y otras expresiones sociales y culturales, y recuerdan a quienes marcaron su desarrollo y supieron transformar café en teoremas. El nombre evoca la definición del matemático húngaro Alfred Rényi: “Un matemático es una máquina que transforma café en teoremas”.

Fuente: El País

-

“El cibercrimen se basa en el arte del engaño más que en la técnica”

Cuenta Deepak Daswani en un pasaje de su libro La amenaza hacker(Deusto) que, cuando todavía estudiaba Ingeniería Informática en la Universidad de La Laguna, se le acercó un amigo rogándole que hackeara el email de su novia, que estaba de Erasmus y de la que sospechaba que le ponía los cuernos. Corría el año 2003 o 2004. (more…)

-

Cuando un ‘exhacker’ avisa de que el software que compramos no es seguro

Es un mundo cada vez más complicado para aquellos que usamos móviles y ordenadores para desarrollar nuestra vida diaria. Es decir, para la práctica totalidad de mortales y de empresas sobre la faz de la tierra. (more…)

-

Estas han sido hasta ahora las seis mayores filtraciones de datos de 2018

Generamos datos todo el tiempo, hasta cuando dormimos. Solemos pensar que están a salvo, pero no siempre es así. Las filtraciones son más frecuentes de lo que deberían. El aumento exponencial de dispositivos conectados hace más fácil que surjan brechas de seguridad. (more…)