Si bien las brechas y las noticias sobre ciberataques son ahora comunes en los telediarios, en la industria del cine se han explorado conceptos de ciberseguridad en profundidad desde hace tiempo. Con motivo de la gala de los Oscar, hemos rescatado películas populares sobre ciberataques corporativos o institucionales, casos de espionaje industrial y ciberguerra, estudiando sus argumentos para extraer enseñanzas empresariales.

Seguridad en el endpoint y el problema de las infraestructuras críticas

En Skyfall (2012), una de las últimas ediciones de la saga James Bond, el Servicio de Inteligencia británico (MI6) se encuentra bajo ataque e intenta evitar que información importante se filtre y sea de acceso público. A su vez, Bond lucha por sobrevivir y hacerse un lugar en un mundo en el que la figura del espía de campo pierde valor gracias a los avances tecnológicos y a servicios populares, como las redes sociales, que hacen que peligre la privacidad del agente. Silva, el cibercriminal y villano, logra interferir señales de satélites, atacar el metro de Londres, alterar elecciones en países africanos y desestabilizar el mercado de la bolsa… Todo desde un ordenador.

A pesar de que la película albergue conceptos importantes como la protección de infraestructuras críticas y de que es la primera vez que una película Bond utiliza un ciberataque como arma letal, existe un error importante que debemos señalar. Los empleados del MI6 obtienen el ordenador de Silva, el hacker criminal, y Q decide conectarlo a la red del servicio de inteligencia para obtener información. Este acceso a la red a través de un endpoint infectado pone en peligro a toda la infraestructura de la organización y es un ejemplo importante de cómo errores simples en el entorno empresarial pueden poner en riesgo nuestra privacidad. A pesar de este descuido, Q, el personaje experto en tecnología del MI6, dice con cierta razón: “Creo que puedo hacer más daño con mi ordenador en pijama antes de mi primera taza de té de lo que puedes hacer en un año en el campo”.

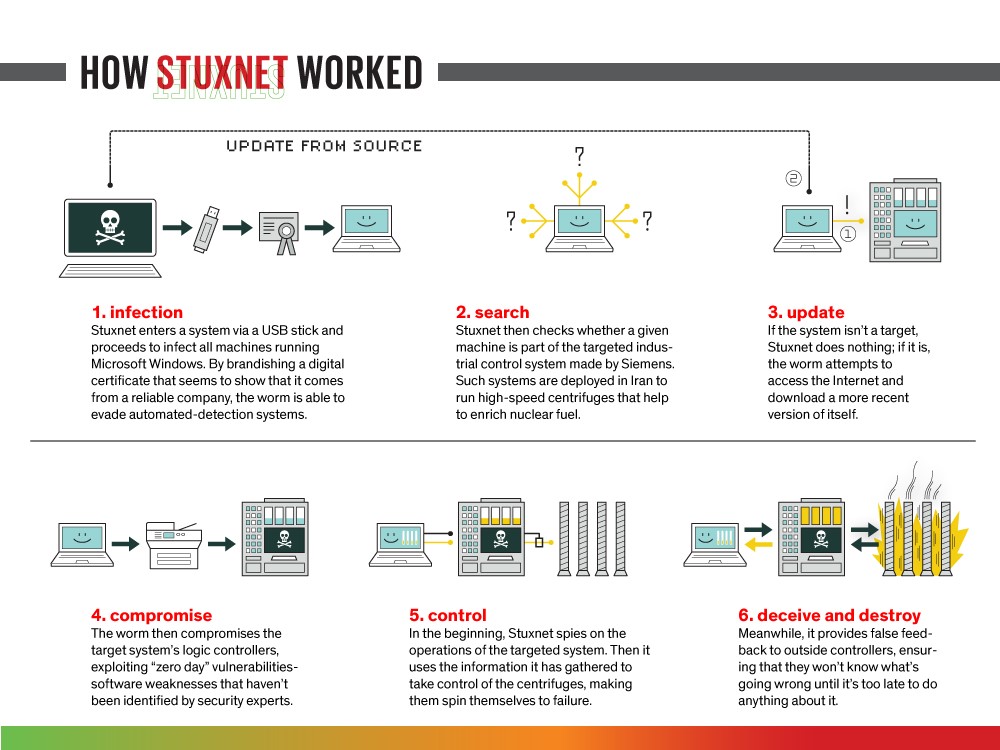

En el documental Zero Days (2016) se estudia el ahora conocido y sofisticado gusano informático Stuxnet, que se sospecha fue creado por Estados Unidos e Israel para sabotear el programa nuclear de Irán en el 2010. Stuxnet también entró a una red privada a través de un endpoint infectado – en este caso, un pendrive, inyectando código malicioso a los controladores lógicos programables (PLC) utilizados para automatizar procesos de una central nuclear.

Infografía de Stuxnet. Fuente: IEEE Spectrum, 2013

Infografía de Stuxnet. Fuente: IEEE Spectrum, 2013

El gusano tomó el control de más de 1.000 máquinas del entorno industrial y consiguió que se autodestruyeran, convirtiéndolo en la primera arma digital conocida en la ciberguerra internacional. El primer virus capaz de paralizar hardware en funcionamiento. Aprovechando múltiples vulnerabilidades zero-day para infectar ordenadores Windows, el malware atacaba específicamente centrifugadoras nucleares utilizadas para producir el uranio que necesitan las armas y reactores nucleares. A pesar de ser creado únicamente para afectar instalaciones nucleares en 2010, parece ser que Stuxnet ha mutado y se ha extendido a entidades diversas fuera del sector industrial.

El error humano en la ciberguerra

En la película Blackhat (2015), tras ataques a centrales nucleares en Hong Kong y al mercado de la bolsa en Chicago, los gobiernos de Estados Unidos y China se ven obligados a cooperar para protegerse. Ante nuevas amenazas, el FBI recurre a la ayuda de un cibercriminal convicto (Hathaway) para descubrir al autor de los crímenes informáticos, un black hat hacker que busca enriquecerse colapsando mercados.

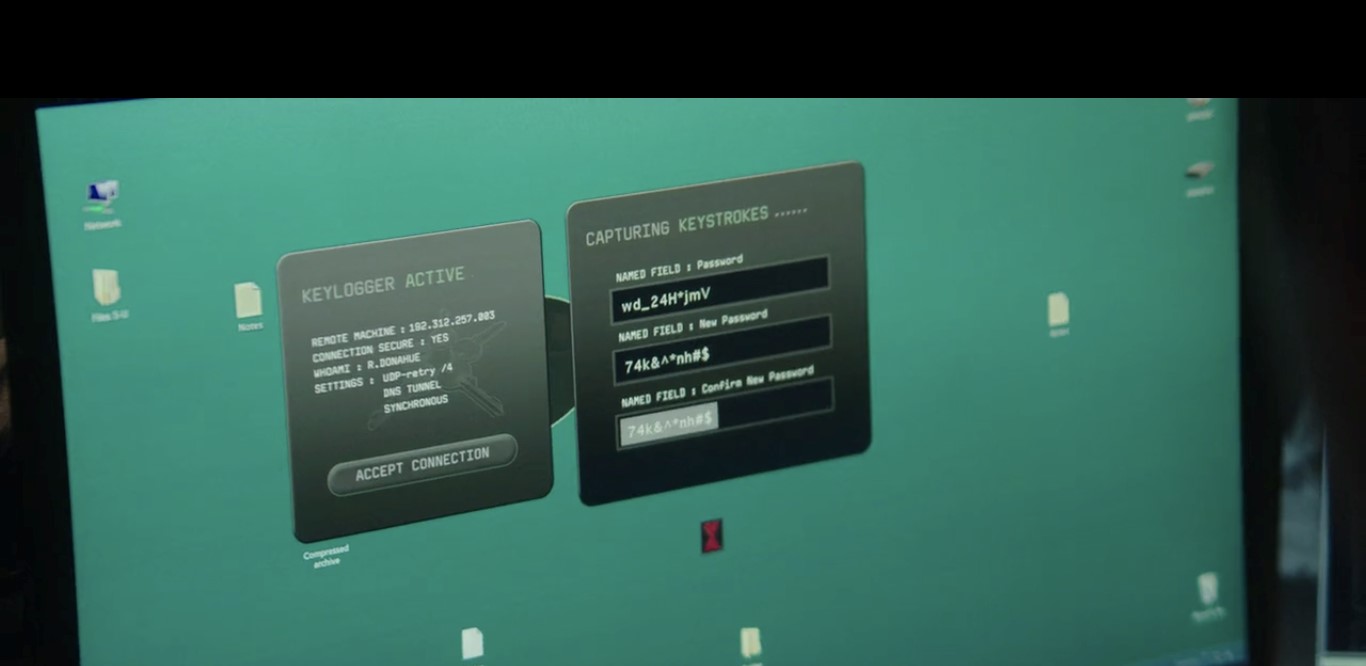

En este caso, varios de los ataques del black hat se producen mediante un RAT (Remote Access Trojan) o troyano de acceso remoto, un malware que obtiene el control de un sistema a través de una conexión remota. Los colaboradores del FBI también recurren a dos armas importantes para atacar las redes corporativas: primero, un correo electrónico con un pdf adjunto que contenía un keylogger para acceder a un software exclusivo de la Agencia Nacional de Seguridad estadounidense (NSA), que no está dispuesta a colaborar con el FBI. También utilizan en varias ocasiones, como en las dos películas anteriores, un pen drive infectado como vector de ataque que en este caso permite el acceso a la red de un banco para sustraer el dinero del cibercriminal que está sembrando el pánico.

fotograma de la película: Blackhat, 2015 Lecciones de ciberseguridad

fotograma de la película: Blackhat, 2015 Lecciones de ciberseguridad

De estos tres ejemplos de la industria del cine podemos extraer varios consejos para el entorno empresarial:

-

Los pen drives nunca deben ser insertados en nuestros sistemas sin saber de dónde vienen o sin antes gestionar un análisis de malware. Para ello, plataformas avanzadas como Panda Adaptive Defense permiten una visión detallada de todos los También es necesario escanear los archivos que recibimos vía correo electrónico.

-

No debemos clicar en adjuntos de remitentes desconocidos o que no tengamos en nuestras listas de contactos.

-

Debemos capacitar a nuestros empleados para poder hacer frente a ataques de ingeniería social y a errores tan comunes como la conexión de dispositivos desconocidos a la red corporativa.

Fuente: Panda Security